자동차 내부 네트워크 공격 탐지 데이터(2020)

- 요약

-

- 이름 : 자동차 내부 네트워크 공격 탐지 데이터(2020)

- 용량 : 532,914,451 bytes

-

- 제공자 : 고려대학교

- 설명

정보통신기획평가원 정보보호 글로벌 선도기술 개발 (사이버 보안 챌린지 R&D) 사업의 지원을 받아 진행된 “자동차 해킹 공격/방어 챌린지 2020”에서 활용된 데이터셋이다. 컬쳐메이커스, 고려대학교, 한국인터넷진흥원에서 챌린지를 운영하였으며, 한국인터넷진흥원 주관의 K-사이버 시큐리티 챌린지의 한 트랙으로도 진행되었다.

챌린지 주제는 자동차 내부 네트워크 표준인 CAN 환경에서의 공격 및 탐지 기술 개발로 진행되었다. 실 자동차 CAN 환경에서 발생하는 정상 데이터와 자동차의 오작동을 유발할 수 있는 공격 데이터를 포함한 트래픽 형태의 데이터셋이다. 챌린지 예선 데이터셋(학습용, 제출용) 및 본선 운영진 공격세션의 데이터셋을 포함한다.

본 데이터셋은 차량 내부 네트워크 데이터 이해 및 공격탐지 기술 개발 등의 용도로 활용 가능하다.

o 포함된 공격유형

- Flooding: 높은 우선순위의 CAN 메시지를 대량 주입하여 정상 메시지의 전송을 방해

- Spoofing: 차량의 특정 기능을 발현시키는 CAN 메시지 주입

- Replay: 차량이 다른 상태일 때 발생하는 CAN 메시지를 수집 후 그대로 주입

- Fuzzing: 임의로 선택한 CAN ID에 대해 무작위 데이터 값을 주입

- 추가정보

-

- 본 데이터셋을 이용해 논문 등의 학술실적을 발표할 경우 아래 문구를 인용해주시기 바랍니다.

Hyunjae Kang, Byung Il Kwak, Young Hun Lee, Haneol Lee, Hwejae Lee, Huy Kang Kim, February 3, 2021, "Car Hacking: Attack & Defense Challenge 2020 Dataset", IEEE Dataport, doi: https://dx.doi.org/10.21227/qvr7-n418

- 본 데이터셋을 이용해 논문 등의 학술실적을 발표할 경우 아래 문구를 인용해주시기 바랍니다.

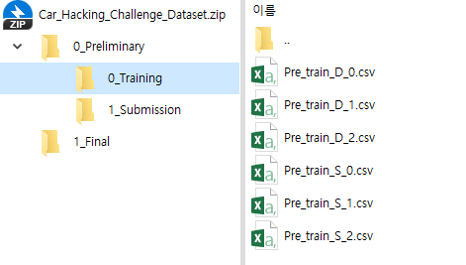

- 데이터셋 구조

-

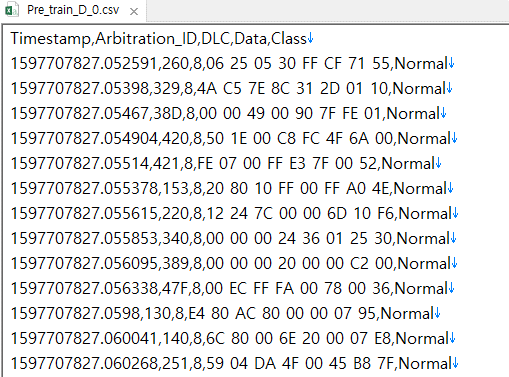

- CAN 데이터 값과 클래스를 포함한 총 6개 필드로 구성되어 있다.

- Timestamp(로깅시간), Arbitration_ID(CAN 메시지 식별자), DLC(데이터 필드 길이), Data(데이터 필드), Class(정상 또는 공격), SubClass(세부 공격유형)

- 파일명 내 “D”는 주행(Driving) 상태, “S”는 정차(Stationary) 상태를 의미한다.

- 샘플데이터

-

- 첨부파일 목록 일부

-

- 데이터 예시(*.csv)