오탐/제로데이 악성앱

- 요약

-

- Dataset ID : KU_2017_ Andro-Profiler

- 이 름 : 오탐/제로데이 악성앱

-

- 제 공 자 : 고려대학교 해킹대응기술연구실

- 수집기간 : 2011~2014

- 수집방법 : 악성앱 공유 사이트, 구글 플레이스토어에서 수집

- 설명

고려대학교 해킹대응기술연구실에서 개발한 악성앱 프로파일링 시스템(Andro-Profiler)의 성능검증을 위해 활용한 데이터셋으로 구글 플레이스토어에서 수집한 8,840개의 정상앱과 악성앱 공유 사이트에서 수집한 702개의 악성앱으로 구성되어 있다. 또한, Andro-Profiler가 악성앱으로 오탐한 정상앱과 Andro-Profiler 개발 시점의 Zero-day 악성앱을 별도로 구분하여 데이터셋에 포함하였다.

일반적으로 타 데이터셋들의 경우 악성앱만을 제공하는 것이 비해, 본 데이터셋에는 Andro-Profiler 성능검증을 위해 사용한 악성앱, 정상앱, 그리고 Andro-Profiler 가 오진을 일으킨 앱 및 해당 시점의 Zero-day 앱을 포함한 데이터를 제공하고 있어서 데이터셋 이용자가 재현 실험 및 자체적으로 개발한 악성앱 탐지 시스템의 성능 벤치마킹을 할 때 유용하게 활용할 수 있다.

- 추가정보

-

- 파일크기 : 총 10.64GB

- 정상 앱 : Andro_profiler_Google_8840_140320.7z(9.99 GB)

- 악성앱 : Malware_for_Andro_Profiler_702_131224.7z(279.52 MB)

- Andro-profiler 오탐 정상앱 : Andro_profiler_misclassified_225_140314.7z(333.52 MB)

- 제로데이 앱 : Zeroday_Samples_91_20140318.7z(52.22 MB)

- 키워드 : 악성앱, machine learning, data mining, clustering, classification, profiling

- 데이터셋을 활용하여 검증된 기술

- 제작자 정보와 앱의 특징을 이용, 악성앱 탐지 및 분류 시스템 (Andro-profiler, http://ocslab.hksecurity.net/andro-profiler)

- 본 데이터셋은 고려대학교 해킹대응기술연구실에서 제작되었으며, 본 데이터셋을 이용하여 논문작성 시 다음 논문을 참고문헌으로 반드시 인용해 주시기

바랍니다.- Jang, Jae-wook, et al. "Detecting and classifying method based on similarity matching of Android malware behavior with profile." SpringerPlus 5.1 (2016): 1

- Jang, Jae-wook, et al. "Andro-profiler: anti-malware system based on behavior profiling of mobile malware." Proceedings of the companion publication of the 23rd international conference on World wide web companion. International World Wide Web Conferences Steering Committee, 2014. (WWW 2014)

- 파일크기 : 총 10.64GB

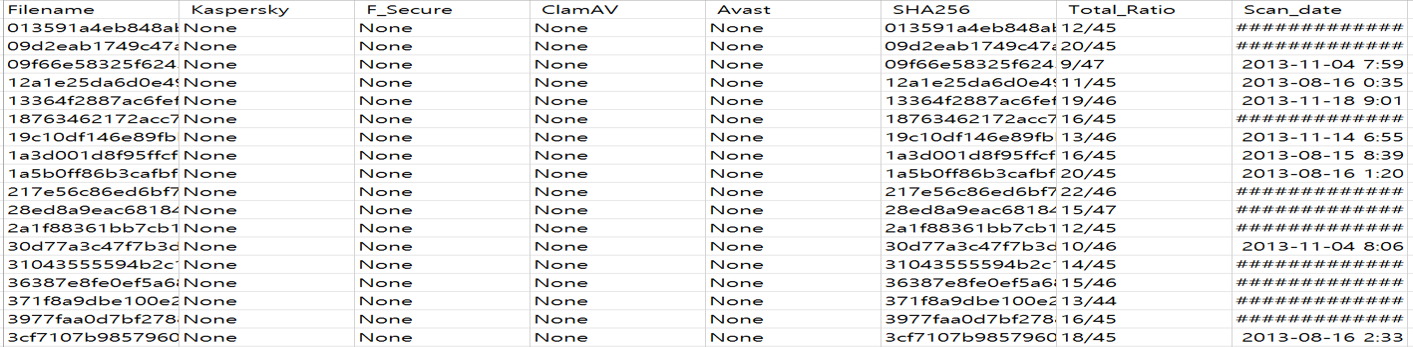

- 데이터셋 구조

-

- Filename : 앱 이름

- 백신진단명 : Kaspersky, F-Secure, ClamAV, AVAST 4사 진단명

- 해쉬값: 앱 SHA 256 해쉬값

- Total Ratio : Virus Total 에 적재된 상용 AV 들에서 감지한 비율

- Scan date : Virus Total 에 확인한 날짜

- 샘플데이터